cdnbest本地主控增强kangle waf防护规则,解决admin管理员后台控制面板被黑的问题

登录ssh,进入配置文件目录

复制代码

创建一个名为 javawaf.xml 的文件

复制代码

内容如下

保存文件后,允许以下命令生效

复制代码

该方案仅针对cdnbest-web.jar文件一处java任意命令执行漏洞修复,预防其它安全问题可以通过此贴进行加强防护

https://bbs.itzmx.com/thread-97666-1-1.html

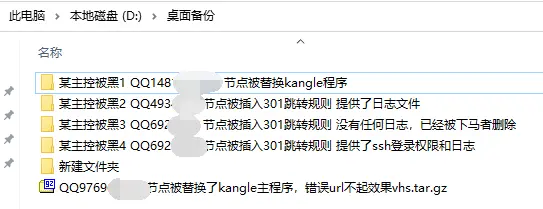

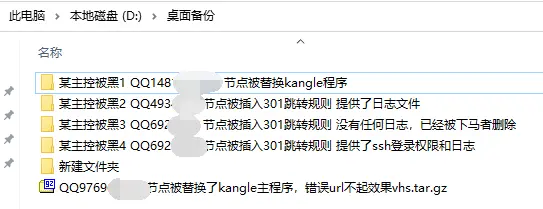

被黑关联贴:https://bbs.itzmx.com/thread-97664-1-1.html

看到的木马文件会上传数据库信息到木马服务器。和修改主控配置信息同步下发到节点

数据库文件里面有用户域名,注册信息,等等,有可能的,同行竞争把对手的东西搞坏,估计把对手搞掉,然后通过信息联系拉客户用。。涉及到利益问题了

公开只说cdnbest-web.jar就这玩意的漏洞,绕过了官方自带的waf规则实现了任意命令执行漏洞

由于上方说的原因,所以我也不太好公开修复方案,要修复的可以联系我付费修复5K一次性修复这个漏洞,不保证还有其它漏洞入口进行入侵导致后续出现问题。

本主题需向作者支付 9999 樱币 才能浏览 购买主题

{:3018:} 9999樱币! 登录ssh,进入配置文件目录

- cd /vhs2/kangle/ext

创建一个名为 javawaf.xml 的文件

- vi javawaf.xml

内容如下

保存文件后,允许以下命令生效

- /vhs2/kangle/bin/kangle -r

该方案仅针对cdnbest-web.jar文件一处java任意命令执行漏洞修复,预防其它安全问题可以通过此贴进行加强防护

https://bbs.itzmx.com/thread-97666-1-1.html

被黑关联贴:https://bbs.itzmx.com/thread-97664-1-1.html

看到的木马文件会上传数据库信息到木马服务器。和修改主控配置信息同步下发到节点

数据库文件里面有用户域名,注册信息,等等,有可能的,同行竞争把对手的东西搞坏,估计把对手搞掉,然后通过信息联系拉客户用。。涉及到利益问题了

公开只说cdnbest-web.jar就这玩意的漏洞,绕过了官方自带的waf规则实现了任意命令执行漏洞

由于上方说的原因,所以我也不太好公开修复方案,要修复的可以联系我付费修复5K一次性修复这个漏洞,不保证还有其它漏洞入口进行入侵导致后续出现问题。

页:

[1]